Protege a tu empresa de las amenazas de seguridad digital modernas.

Si tienes un negocio, tienes información que los hackers quieren.

Desde registros de clientes y empleados hasta información de propiedad intelectual, tus datos tienen valor para delincuentes y competidores.

Ciberseguridad

Es la práctica de proteger sistemas, redes y programas de ataques digitales. Estos delitos suelen tener como objetivo acceder a información sensible, modificarla o destruirla; extorsionar a los usuarios o interrumpir los procesos empresariales normales.

Aplicar medidas de seguridad eficaces es especialmente difícil hoy en día porque hay más dispositivos que personas, y los atacantes son cada vez más creativos.

Seguridad de los datos durante el trabajo en casa.

Los ciberdelincuentes están utilizando técnicas inteligentes para robar sus datos.

Con más gente trabajando desde casa y utilizando el WiFi doméstico, las amenazas han aumentado. Instala una VPN (Red Privada Virtual), que consiste en añadir un muro impenetrable de encriptación de grado militar.

¿Quiere conocer sus opciones? Póngase en contacto con nosotros.

Empiece a proteger su negocio de un ciberataque.

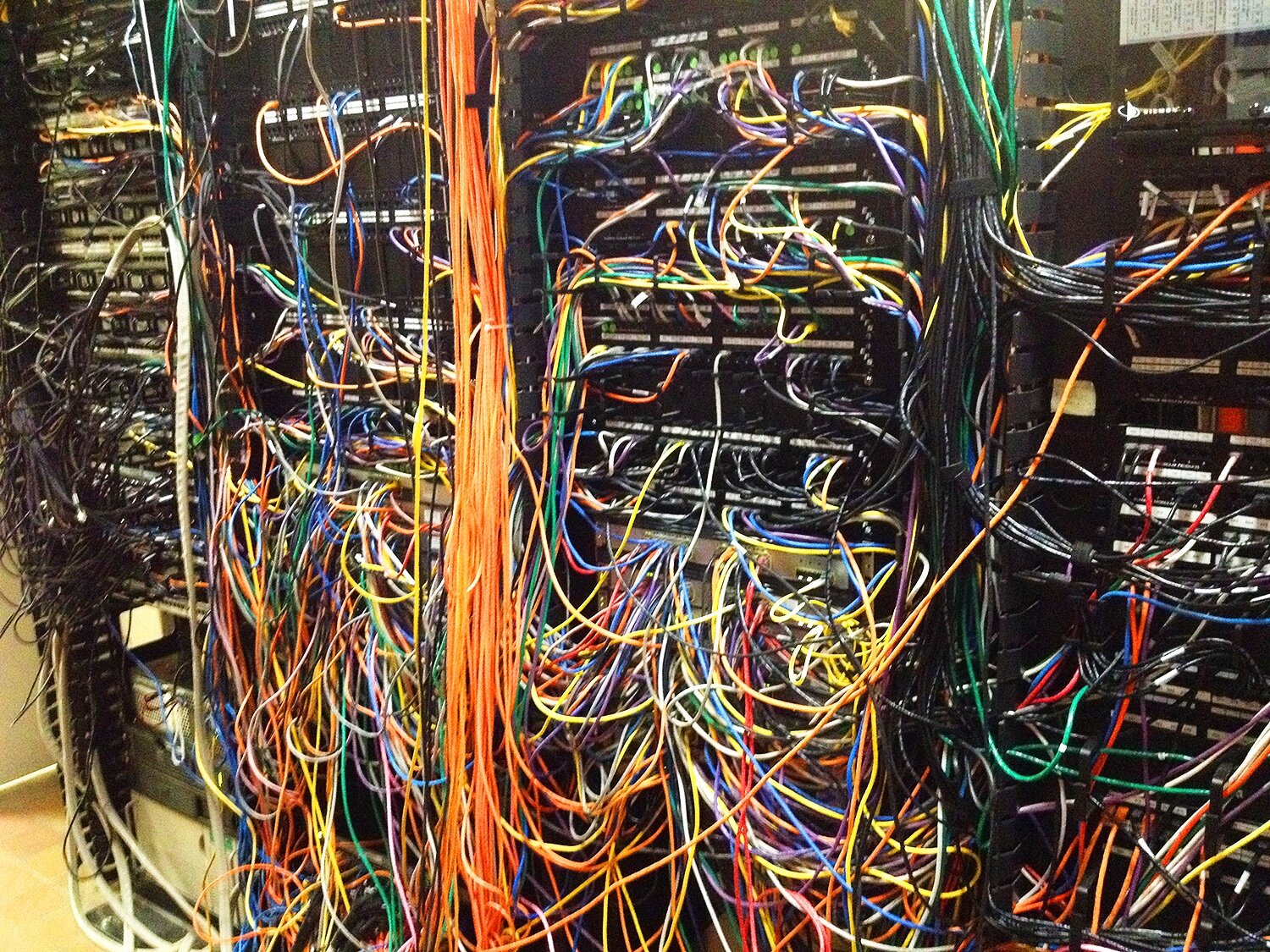

Examine su tecnología

Examinamos sus mecanismos de defensa actuales contra ciberataques. La estrategia ayuda a identificar las amenazas que podrían afectar la disponibilidad y fiabilidad de sus sistemas.

¿Quién debe hacer una evaluación de ciberseguridad?

En respuesta al creciente número y sofisticación de las ciberamenazas dirigidas a las redes de las empresas, es imperativo que todas las empresas realicen evaluaciones de ciberseguridad exhaustivas para identificar y proteger los sistemas de red de los ataques de forma recurrente. La evaluación de la ciberseguridad ayuda a identificar y mitigar los riesgos con controles y medidas de seguridad fiables.

¿Cuáles son los objetivos de una evaluación de ciberseguridad?

El objetivo es identificar la exposición al riesgo de los activos cibernéticos de una empresa. Durante el proceso, se abordan todos los dispositivos y servicios de la red que podrían ser una fuente de vulnerabilidades. Las pruebas de penetración y la auditoría de la red se utilizan para examinar la seguridad física de la red de una empresa y las políticas de seguridad. La evaluación también debe examinar la configuración de los puntos de acceso Wi-Fi para garantizar su seguridad. Los servicios de evaluación de la ciberseguridad generan informes concisos que se interpretan para remediar las vulnerabilidades de su red.

1

Autenticación multifactorial.

Al añadir una capa adicional de protección, podemos garantizar que, incluso si su contraseña se ve comprometida, sus datos seguirán estando protegidos.

¿Qué es la autenticación multifactorial (MFA)?

Teniendo en cuenta que tus contraseñas pueden ser fácilmente comprometidas, MFA aumenta inmediatamente la seguridad de tu cuenta al requerir múltiples formas de verificación para probar tu identidad al iniciar sesión en una aplicación. Aprueba los inicios de sesión desde una aplicación móvil mediante notificaciones push, datos biométricos o códigos de acceso de un solo uso. Aumenta o sustituye las contraseñas con la verificación en dos pasos y eleva la seguridad de tus cuentas desde tu teléfono móvil.

2

Administrador de contraseñas.

Haz que las contraseñas pirateables sean cosa del pasado.

¿Cómo se supone que vas a utilizar contraseñas fuertes y únicas en todas las aplicaciones que usas?

Cuando tus contraseñas son débiles, es casi como si dejaras la puerta de entrada sin cerrar para los ladrones. Sin embargo, según estudios recientes, una persona media tiene que memorizar entre 70 y 80 contraseñas. Eso es más que el número medio de palabras de una canción pop. Ni que decir que la mayoría de la gente utiliza contraseñas fáciles de adivinar y no se esfuerza demasiado en crear un conjunto complejo de caracteres. Si necesitas controlar quién conoce ciertas contraseñas y quién no, sería prácticamente imposible, a menos que utilices un administrador de contraseñas.

Asegura y organiza tus contraseñas en un solo lugar utilizando un administrador de contraseñas

Un administrador de contraseñas es una aplicación de software diseñada para generar, almacenar y gestionar automáticamente las credenciales en línea en todos tus dispositivos. Puedes hacer que tu vida digital sea más sencilla y segura, integrando tus actividades diarias al iniciar automáticamente la sesión en tus cuentas en cualquier dispositivo con el clic de un botón. Una vez que importas todas tus contraseñas, podrás compartirlas rápida y fácilmente con los usuarios adecuados, en función del nivel de acceso que requieran. Cuando se incorporen nuevos empleados a tu empresa, sólo tendrás que concederles acceso a las contraseñas que necesiten, y cuando un empleado se marche, sólo deberas revocar ese acceso. Así de sencillo.

3

Políticas de seguridad.

Una política de seguridad informática identifica las normas y procedimientos para todas las personas que acceden y utilizan los activos y recursos informáticos de una organización.

Una política de seguridad de la información rige la protección de la información, que es uno de los muchos activos que tu empresa necesita salvaguardar. En el mundo actual, es imperativo aplicar políticas de seguridad a tu red. Ejemplos: denegar o limitar el acceso por USB al almacenamiento de archivos, aplicar políticas de contraseñas mejoradas, configurar tiempos de espera en las pantallas de los usuarios y limitar el acceso de determinados usuarios.

Todavía hoy, muchas empresas entregan las llaves de sus redes, servidores y propiedad intelectual a nuevos empleados. Conceder dispositivos y acceso a la red de forma indiscriminada es imprudente y solo hace que tu organización sea más vulnerable a ciberataques y a violaciones de datos internos.

¿La solución? Aplicar el principio del mínimo privilegio.

Mediante esta práctica puedes limitar los derechos de acceso de los usuarios a los permisos mínimos que necesitan para realizar su trabajo. En otras palabras, si no lo necesitan, no necesitan acceder a él. Todos los empleados de tu organización deberían tener acceso sólo a las cuentas y servicios que realmente necesitan para realizar su trabajo, y estos privilegios pueden actualizarse posteriormente cuando se trasladen a nuevos puestos o dejen la empresa.

El riesgo del privilegio sin restricciones

En esencia, el principio del minimo privilegio es una medida de precaución diseñada para minimizar cualquier daño potencial a la red en caso de un ciberataque o una violación de datos. Supongamos que uno de tus empleados tiene acceso a toda la red, y ese empleado cae en un ataque de phishing, revelando, sin saberlo, sus credenciales a un hacker. En lugar de obtener acceso a las pocas cuentas corporativas que el empleado utiliza a diario, tendría acceso a toda la red y podría comprometerlo todo.

4

Protección gestionada de puntos finales.

Protege los datos de tu ordenador contra malware, virus y ciberataques con una protección avanzada contra ransomware y puntos finales.

¿Qué es la protección de puntos finales?

La protección de puntos finales, o seguridad de puntos finales, es un término general que describe los servicios de ciberseguridad para los puntos finales de la red, como computadores portátiles, ordenadores de mesa, smartphones, tabletas, servidores y entornos virtuales. La protección de puntos finales ayuda a tu empresa a mantener los sistemas críticos, la propiedad intelectual, los datos de los clientes, los empleados y los invitados a salvo de ransomware, phishing, malware y otros ciberataques.

¿Por qué las empresas necesitan protección de puntos finales?

En esencia, el principio del minimo privilegio es una medida de precaución diseñada para minimizar cualquier daño potencial a la red en caso de un ciberataque o una violación de datos. Supongamos que uno de tus empleados tiene acceso a toda la red, y ese empleado cae en un ataque de phishing, revelando, sin saberlo, sus credenciales a un hacker. En lugar de obtener acceso a las pocas cuentas corporativas que el empleado utiliza a diario, tendría acceso a toda la red y podría comprometerlo todo.

5

Protección del correo electrónico.

Protege tu correo electrónico. La mayoría de los ataques se originan en el.

¿Por qué el phishing es un vehículo principal para los códigos maliciosos de ransomware y están diseñados para robar las credenciales de los usuarios?

Todos utilizamos correo electrónico. Aunque es una de las formas más potentes de comunicación y colaboración, también es el objetivo más prolífico de los ciberataques que vemos hoy en día. Los correos electrónicos suelen servir de caballo de Troya para que los ciberdelincuentes roben las credenciales de los usuarios. Algunos ataques de "phishing" son claros y más evidentes, como el ransomware, pero otros pueden pasar desapercibidos, permitiendo a los atacantes moverse lateralmente dentro de su red de forma silenciosa para violar sus datos y potencialmente robar su propiedad intelectual. El phishing es un vehículo principal para el código malicioso del ransomware. Los correos electrónicos de phishing están diseñados para robar las credenciales de los usuarios. Mantenerse al día con el panorama de las amenazas puede ser una tarea imposible, ya que la creciente sofisticación de las amenazas evoluciona rápidamente y puede superar las protecciones que ya hayas aplicado. Con el filtrado del correo electrónico puedes detectar amenazas antes de que perturben a tu organización, aplicando un enfoque sistemático de defensa en profundidad que analiza y protege contra amenazas desde el momento en que se recibe un correo electrónico hasta que se entrega.

6

Parcheado.

Manten todos los productos de software constantemente actualizados para mejorar la seguridad.

¿Por qué debes parchear y actualizar tus estaciones de trabajo y servidores?

Para los que no son expertos en tecnología, "parchear" sólo significa arreglar los agujeros de un vaquero. Pero al igual que un parche de tela que se utiliza para cubrir una imperfección en un pantalón, un parche de software informático puede aplicarse a un programa o sistema operativo para reparar un defecto expuesto. Esto es lo que pueden hacer los parches. Solucionar un fallo específico. Mejorar la estabilidad general de un sistema operativo o una aplicación. Solucionar una vulnerabilidad de seguridad Junto con otras actualizaciones como los lanzamientos de puntos (o las revisiones completas) de un sistema operativo, los parches forman parte del mantenimiento preventivo esencial necesario para mantener las máquinas actualizadas, estables y a salvo del malware y otras amenazas. La cuestión es que la mayoría de los ciberataques se aprovechan de las vulnerabilidades conocidas del software y el hardware (¡por no hablar de los usuarios despistados!).

La mayoría de los ciberataques que tienen éxito aprovechan vulnerabilidades conocidas con parches disponibles. Esto significa que muchas víctimas podrían haber evitado una violación de datos si sólo hubieran actualizado sus sistemas operativos y aplicaciones. Piensa en los parches de software como una armadura que repele ataques y protege contra diversos exploits. Sin embargo, con el gran número de vulnerabilidades que se exponen todo el tiempo (cientos de millones de nuevas piezas de malware publicadas cada año), muchos departamentos de IT luchan por mantener el ritmo en la carrera entre los hackers que descubren agujeros de seguridad y los "buenos" que publican parches para cubrirlos. El software sin parches, especialmente si se trata de una aplicación muy utilizada como Adobe Flash o Internet Explorer, puede ser un imán para malware y virus. Puede que creas que el software antivirus proporciona una línea de defensa impenetrable contra infecciones de malware, pero es sólo una pequeña pieza del rompecabezas que debe incluir la actualización y los parches

7

Copia de seguridad y recuperación de desastres.

Haz una copia de seguridad de todos tus datos y sistemas constantemente.

Además de las amenazas maliciosas, también hay una amplia gama de formas accidentales o incontrolables de perder o dañar los datos. Con tantos riesgos posibles para los datos empresariales, está claro que las copias de seguridad ya no son opcionales.

Error del usuario: Desde el borrado y la sobreescritura accidental de archivos hasta derrame de café en computadoras, el error del usuario es la causa número uno de la pérdida de datos.

Ataques de ransomware: Aunque pagues un rescate, no está garantizado que recuperes todos tus datos. En promedio, las víctimas que pagaron pudieron recuperar el 92% de sus datos.

Otros ciberataques o infracciones: Desde el phishing y los ataques a las contraseñas hasta las intrusiones en la red y el malware, hay una gran variedad de formas en las que los malos actores intentan acceder o corromper tus valiosos datos.

Borrado malicioso: Existe el riesgo de que los empleados enfadados y a punto de renunciar o ser despedidos borren a propósito datos críticos por despecho o para cubrir sus huellas

Rotación de empleados: Los empleados que se marchan, con buenas intenciones, a veces intentan "limpiar" sus dispositivos y sistemas de archivos antes de irse.

Fallas de hardware: Las fallas de hardware, como una caída del dispositivo o del servidor, pueden provocar grandes pérdidas de datos.

Pérdida o robo de dispositivos: El trabajo remoto aumenta el riesgo de pérdida o robo de portátiles y smartphones que contienen datos corporativos.

Catástrofes físicas y cortes de energía: Los incendios y las inundaciones pueden destruir dispositivos y servidores, mientras que los cortes de energía provocan la pérdida de datos debido a datos no guardados o corrompidos por apagados inadecuados.

8

Control de acceso a Internet.

La seguridad basada en la nube puede detectar amenazas de la web o de correo electrónico, tan pronto como aparecen y puede bloquearlas en tu red en cuestión de segundos antes de que lleguen a usuarios.

¿Qué es el control de acceso a Internet?

Este puede ajustar y aplicar con precisión las políticas de acceso a la web, garantizar el cumplimiento de normativas y detener el 88% de las amenazas en el borde de la red, antes de que lleguen a ella o a los puntos finales. El acceso incontrolado a Internet es una actividad de alto riesgo para cualquier empresa, independientemente de su tamaño. Ante los sofisticados ataques actuales, la seguridad de los puntos finales ya no es suficiente para mantenerse a salvo de la ciberdelincuencia moderna.

9

Firewall.

Instala un firewall gestionado para proteger todo el tráfico de tu red. ¿Qué es un firewall? Es un dispositivo de seguridad de red que supervisa el tráfico de red entrante y saliente, y decide si permite o bloquea un tráfico específico basándose en un conjunto definido de reglas de seguridad. Establece una barrera entre redes internas seguras y controladas en las que se puede confiar y redes externas no confiables, como Internet.

¿Necesitas un firewall gestionado?

Los firewalls son fundamentales para proteger el tráfico de red, incluido el flujo de datos sensibles. A veces, incluso son necesarios para las normativas de cumplimiento como PCI, DSS, HIPAA y GDPR.

Gestión integral de firewalls.

Los firewalls no son una tecnología de "instalar y olvidarse". Adquirir y configurar un firewall adecuado para cualquier entorno es sólo el principio. Ya sea por el cumplimiento de la normativa o por la seguridad de los datos, los servicios de firewall gestionados pueden añadir seguridad significativa a una red.

10

Entrenamiento.

Emplea técnicas de formación con regularidad para enseñar a tus empleados temas como la seguridad de los datos, los ataques al correo electrónico y las políticas y procedimientos de seguridad.

La ciberseguridad es responsabilidad de todos. Los usuarios finales son el mayor riesgo para tu red y la mejor solución es formarlos. A través de la formación y las pruebas de concientización sobre seguridad, puedes equipar a tus empleados con conocimientos, las herramientas y la mentalidad adecuados que les impedirán ser presa de ataques de ciberdelincuencia y phishing.

Paso 1: Phish

Como en cualquier otro tipo de peligro, la preparación es crucial. Simula phishing continuamente a tus empleados para mantener un alto nivel de conciencia de seguridad. Nuestros correos electrónicos de phishing son sofisticados y realistas: se asemejan a los correos electrónicos de phishing del mundo real.

Paso 2: Entrenar

Los usuarios desinformados pueden hacer daño a tu red visitando sitios web infectados con malware, respondiendo a correos electrónicos de phishing, almacenando información de inicio de sesión en una ubicación no segura o dando información sensible cuando se exponen a redes sociales. Forma a tus empleados en prácticas seguras junto con los riesgos y la prevención de la suplantación de identidad recurriendo a sesiones de enseñanza o cursos completos.

Paso 3: Analizar

Analiza los resultados de las pruebas y valida la concientización en materia de seguridad con sólidos informes. Obten informes o detalles sobre personal específico.

Conoce las tasas de apertura de correos electrónicos de phishing dentro de tu organización

11

Vigilancia de la web oscura.

Saber en tiempo real qué contraseñas y cuentas han sido expuestas en la web oscura, o el contenido online encriptado que no es indexado por los motores de búsqueda convencionales, te permitirá ser proactivo en la prevención de una violación de datos.

¿No estás familiarizado con el término "dark web"?

No pasa nada, incluso algunos de los individuos más sofisticados del espacio tecnológico no tienen idea de lo que es la web oscura. El término "Dark Web" se acuñó para describir las bolsas de la deep web que se utilizan para comprar, comerciar y explotar datos adquiridos ilegalmente. Las organizaciones criminales, hacktivistas y hackers sociales obtienen y venden diariamente cientos de miles de credenciales robadas en la dark web. Cada vez más, el resultado de las redes violadas, las bases de datos comprometidas y los errores humanos crean vulnerabilidades para las PYMES. Cuando los individuos u organizaciones malintencionadas consiguen comprometer datos, rápidamente pasan a monetizalos y los ponen a la venta en la web oscura. En un día normal, cientos de miles de credenciales de inicio de sesión, junto con números de seguridad social, información financiera se añaden para su explotación

¿Está tu información personal en la web oscura?

Si no sabes que algo es un problema, ¿cómo puedes actuar? El monitoreo de la Dark Web permite tomar conciencia y actuar si se notifica que tu información ha sido encontrada en la Dark Web. Los servicios de monitorización de la Dark Web pueden monitorear: el número de licencia de conducir, el nombre de soltera de la madre, direcciones físicas y de correo electrónico, números de teléfono, cuentas bancarias, números de tarjetas de crédito y mucho más.

12

Encriptación.

Te animamos a cifrar los archivos en reposo y en movimiento (piensa en el correo electrónico), siempre que sea posible y especialmente en dispositivos móviles. Así evitarás riesgos importantes y costosos.

La amenaza es real.

Hace unos años, el Internet de las cosas, o IoT, parecía un concepto futurista en un horizonte lejano. Ahora, el IoT y otras tecnologías integradas y operativas están mucho más presentes en nuestras vidas de lo que cualquiera podría haber imaginado, y todo se está convirtiendo en parte de un sistema inteligente, interconectado y alimentado por el aprendizaje de máquinas. Cuando los usuarios viajan, los datos confidenciales de tu organización van con ellos. Dondequiera que se almacenen los datos, deben estar protegidos contra el acceso no autorizado. Windows tiene un largo historial de soluciones de protección de datos en reposo que protegen contra atacantes, empezando por el Sistema de Archivos Encriptados del sistema operativo 2000. Más recientemente, BitLocker ha proporcionado cifrado para unidades completas y portátiles. Microsoft ofrece funciones de protección de datos que se integran en el sistema operativo y hacen frente a amenazas de robo o exposición de datos procedentes de ordenadores perdidos o robados. También ofrece la opción de bloquear el proceso de arranque normal hasta que el usuario proporcione un número de identificación personal (PIN) o inserte un dispositivo extraíble, como una unidad flash USB, que contenga una clave de arranque

13

Gestión y seguridad de dispositivos móviles.

Los ciberdelincuentes actuales intentan robar datos o acceder a tu red a través de teléfonos y tabletas de tus empleados. Cuentan con que uno descuide esta pieza del rompecabezas. La seguridad de los dispositivos móviles cierra esta brecha.

El objetivo principal de la gestión de dispositivos móviles es permitir que las empresas se centren en mejorar la productividad de sus empleados, permitiéndoles acceder de forma segura a datos corporativos mientras se desplazan utilizando dispositivos móviles corporativos o de propiedad personal.

Podemos ayudarte a ofrecer un lugar de trabajo moderno y una gestión moderna para mantener tus datos seguros, en la nube y en instalaciones. Los MDM incluyen los servicios y las herramientas que utiliza para gestionar y supervisar dispositivos móviles, ordenadores de sobremesa, máquinas virtuales, dispositivos integrados y servidores.

Hola usuario de Facebook. ¿Sabías que en 2021 se filtraron 533 millones de registros de Facebook? Nuestro blog analiza cómo saber si estás expuesto, qué hacer al respecto y cómo puedes proteger mejor tus datos personales.